Hacker phát tán công cụ đánh cắp tài khoản qua Facebook Messenger

Nhà nghiên cứu Oleg Zaytsev của Guardio Labs cho biết, chiến dịch do nhóm hacker gốc Việt thực hiện, sử dụng một file nén nhỏ đính kèm, chứa công cụ đánh cắp dựa trên Python cùng các phương pháp ‘ẩn náu’ đơn giản nhưng hiệu quả.

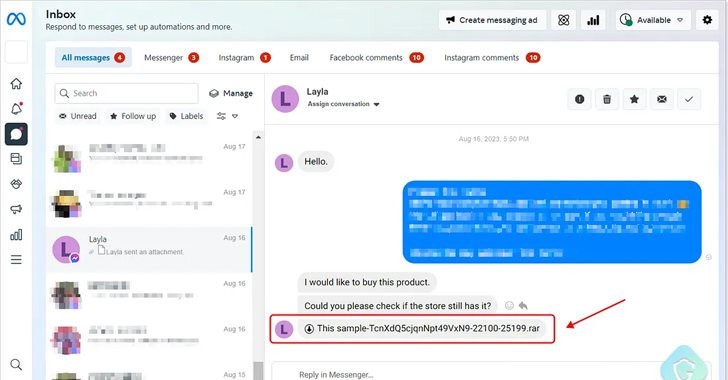

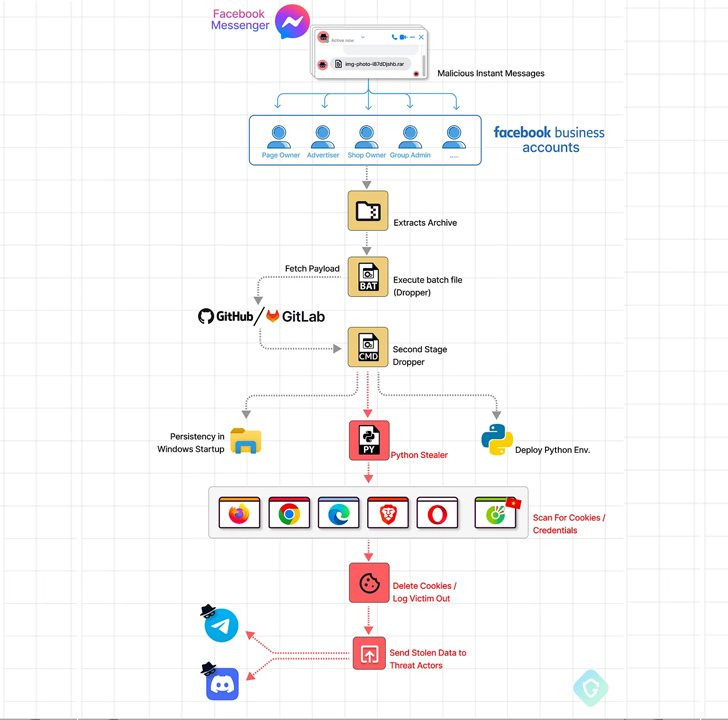

Trong các cuộc tấn công (gọi là MrTonyScam), nạn nhân sẽ nhận được các tin nhắn dụ dỗ nhấp vào file đính kèm RAR và ZIP, dẫn đến việc triển khai một dropper để lấy về payload giai đoạn tiếp theo từ kho lưu trữ GitHub hoặc GitLab. Payload này là một file archive khác chứa tệp CMD. Trong tệp CMD sẽ có công cụ đánh cắp dựa trên Python để lọc tất cả cookie và thông tin đăng nhập từ các trình duyệt web khác nhau tới điểm cuối API Telegram hoặc Discord do hacker kiểm soát.

Chiến thuật mà hacker áp dụng bao gồm xóa tất cả cookie sau khi đánh cắp, đăng xuất nạn nhân khỏi tài khoản của họ, tại thời điểm đó kẻ tấn công chiếm phiên người dùng bằng cách sử dụng cookie đã lấy cắp được để thay đổi mật khẩu và chiếm quyền kiểm soát.

Các dấu hiệu cho thấy nhóm hacker liên quan tới Việt Nam: sự hiện diện của các tham chiếu ngôn ngữ tiếng Việt trong mã nguồn công cụ đánh cắp Python và cả Cốc Cốc, trình duyệt dựa trên Chrome phổ biến tại Việt Nam.

Mặc dù thực tế việc kích hoạt lây nhiễm đòi hỏi tương tác của người dùng để tải xuống file, giải nén và thực thi tệp đính kèm, Guardio Labs nhận định rằng chiến dịch có tỷ lệ thành công cao khi ước tính cứ 250 nạn nhân thì có 1 người đã bị lây nhiễm, tính riêng trong 30 ngày qua.

Phần lớn các cuộc tấn công được báo cáo ở Hoa Kỳ, Úc, Canada, Pháp, Đức, Indonesia, Nhật Bản, Nepal, Tây Ban Nha, Philippines, Việt Nam, và một số quốc gia khác.

Zaytsev cho biết: “Những tài khoản Facebook có danh tiếng, xếp hạng người bán hoặc có số lượng người theo dõi cao có thể giúp hacker kiếm tiền dễ dàng trên chợ đen. Những tài khoản này cũng được sử dụng để phát tán quảng cáo hoặc tiếp diễn các chiêu trò lừa đảo”.

P.V

Bài liên quan

Chuyển đổi số và an ninh mạng trong ngành logistics

igus® ra mắt robot hình người Iggy Rob: Giải pháp tự động hóa chi phí thấp cho sản xuất công nghiệp

Công bố Báo cáo “Nền kinh tế AI Việt Nam 2025”

Qualcomm ra mắt Trung tâm Nghiên cứu & Phát triển Trí tuệ Nhân tạo tại Việt Nam

Visa giới thiệu Click to Pay, nâng tầm trải nghiệm mua sắm trực tuyến cho người tiêu dùng Việt

Tháng 5, VTC Pay, MoMo và VNPay là 3 đơn vị thanh toán điện tử phổ biến nhất trên mạng xã hội

Hyundai Thành Công chính thức giới thiệu New Creta tại Việt Nam

Gen Z và cơn sốt mua hàng bằng cảm xúc: Mua vì thấy vui chứ không vì cần

Công nghệ Việt nhận diện chữ viết tay của Viettel AI nhận giải thưởng VIFOTEC

Skoda Việt Nam chính thức giới thiệu và công bố giá bán mẫu xe New Karoq

Đại gia địa ốc phía Nam rút khỏi khu công nghiệp, gom nghìn ha đất đón sóng sân bay Long Thành

Thủ tướng thăm sàn chứng khoán lớn nhất châu Á, tìm hiểu kinh nghiệm phát triển trung tâm tài chính Thượng Hải

Cổ phiếu HVN tăng 340%, cổ đông Vietnam Airlines đang sống những ngày “như mơ”

Honda Vision giá gần trăm triệu nhưng vẫn "cháy hàng"

Thị trường biến động vì căng thẳng Trung Đông: Nhà đầu tư cá nhân nên làm gì?

Lần đầu tiên sếp lớn FPT chia sẻ về đường sắt cao tốc Bắc-Nam, dự báo sốc về lượng khách khi vận hành

Doanh nghiệp đứng sau thương hiệu "Ăn cùng bà Tuyết" thông báo giải thể sau 2 năm hoạt động

- cổ phiếu cần lưu ý

- giá dầu diesel

- giá lúa gạo

- giá SH Mode

- Hộ kinh doanh Phạm Văn Định

- Nhận định chứng khoán phái sinh 27/1

- Licogi 14

- giá xe

- tin chứng khoán 26/4

- thương mại điện tử xuyên biên giới